Bei vielen der von Bee IT Security durchgeführten Hacking Workshops (aka Infrastruktur Pentests) stellen wir fest, dass es erhebliche IT Security Defizite in der Handhabung von administrativen Konten gibt. Dies betrifft vor allem das dauerhafte Arbeiten mit administrativen Berechtigungen und die Mehrfachverwendung von Passwörtern für lokale Benutzer.

Das problematisch daran ist, dass bei praktisch jedem IT Angriff der letzten Monate und Jahre der Missbrauch privilegierter Konten ein wichtiger Baustein der Attacke war. Sei es der Hack der ÖVP, der Angriff auf den Heise Verlag, der Emotet Befall im Kammergericht Berlin oder die Ausbreitung im A1 Netzwerk.

Daher haben wir gemeinsam mit einigen ausgewählten Kunden (500 – 5.000 Mitarbeiter) ein Client Admin Konzept erarbeitet, welches auch wirklich für die IT Abteilung lebbar ist! Wir haben dabei versucht wirklich alle relevanten Szenarien abzubilden, darunter fällt u.a.:

- Wie führen sichere Remote-Unterstützung für Benutzer (Remote Assistance) durch?

- Wie können neue Programme am Endgerät installiert bzw. Probleme behoben werden?

- Wie können Recovery Aufgaben nach dem Verbindungsverlust zur Domäne noch durchgeführt werden?

- Gibt es weiterhin die Möglichkeit psexec o.ä. zu verwenden?

Daraus entstanden ist ein sechsseitiges Dokument, was die Gefahren der hier beschriebenen Worksflows beschreibt und entsprechende Lösungsvorschläge beinhaltet.

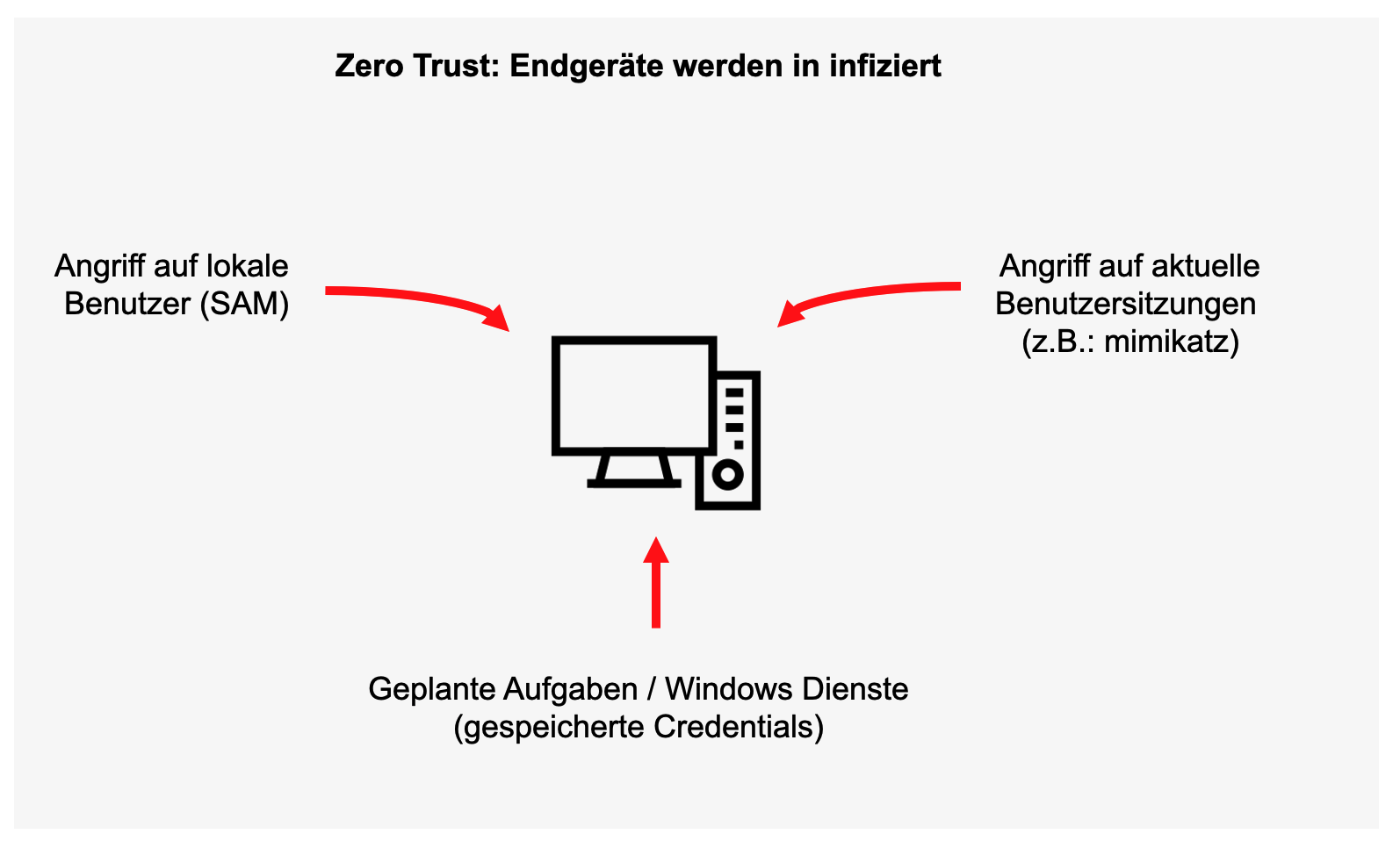

Durch Umsetzung dieser Prozesse kann ein erheblicher Sicherheitsmehrwert in Richtung eines “Zero Trust” Ansatzes für Clients erreicht werden. Ziel muss sein, dass die Kompromittierung eines Rechners nicht sofort zum Domänen Administrator führt! Dies ist nämlich leider öfter möglich, als man denkt… Vielleicht auch bei Ihnen?

Daher: Laden Sie sich unser Whitepaper “Sicheres Client Admin Konzept” herunter und profitieren Sie von unserem Know-How!