Nachhaltigkeit ist eines der zentralsten Schlagworte in der klassischen IT. Egal ob Server, Storage oder Softwarelizenz, Komponenten sollen einerseits über viele Jahre, mit einem genau bekannten Budget nutzbar und andererseits richtig dimensioniert sein. Nicht zu klein – um frühzeitige Upgrades zu vermeiden – und nicht zu groß – damit es keine ungenutzten Ressourcen gibt.

Laut meinen Beobachtungen trifft diese genaue Planung interessanterweise jedoch nicht immer auf die Entscheidungen zum Thema IT Security zu. Hier werden, „um das eigene Risiko zu senken“, Produkte und Lösungen im fünf und sogar sechsstelligen Bereich ohne zu zögern eingekauft. Obwohl all diese Technologien und Services ihre Berechtigung haben, stellt sich immer die Frage: Ist dieser Schritt der Richtige – für meinen aktuellen Security Level? Und die Antwort auf diese Frage ist leider sehr oft: Nein!

Beispielsweise macht es so keinen Sinn über die Anschaffung eines SOC-as-a-Service nachzudenken, solange nicht Basis-Schutzmechanismen wie Festplattenverschlüsselung, Randomisierung der lokalen Admin-Passwörter oder Mail & Webfilter implementiert sind.

Die in diesem Post aufbereiteten Informationen bauen primär auf meine Erfahrungen aus der Tätigkeit bei Bee IT Security auf. Unser Ziel ist hier, Unternehmen durch unabhängige Beratung mit solider IT Security auszustatten.

Gemeinsam mit unserem Partner nextbeststep – dem Spezialisten zum Thema IT Security Awareness in Österreich – wurde nun eine entsprechende Klassifizierung und Bewertung von Maßnahmen für IT Sicherheitsverantwortliche und CISOs erstellt. Danke auch auf diesem Wege noch einmal für die tolle Zusammenarbeit.

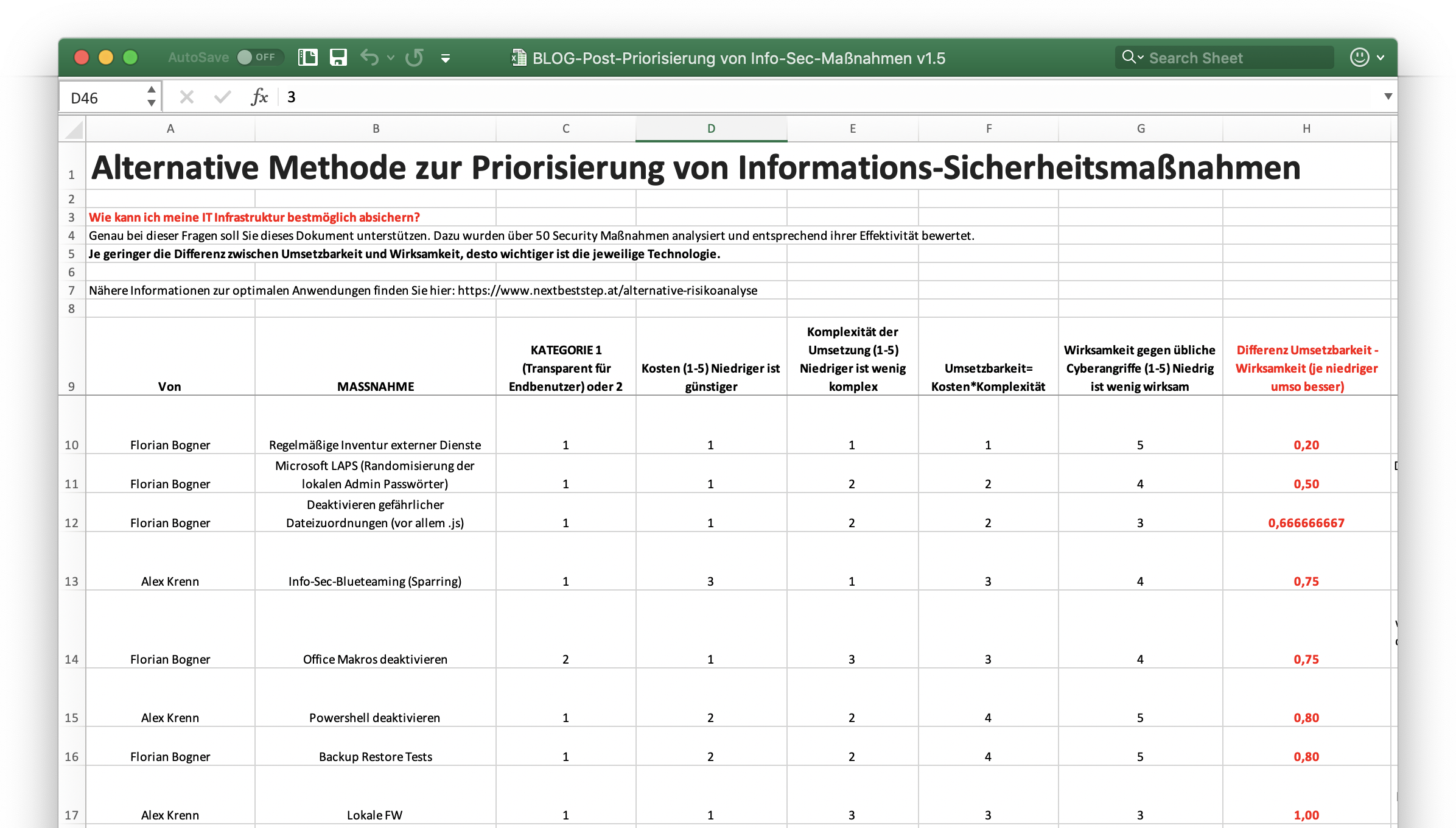

Als Ergebnis ist ein Security Katalog mit mehr als 50 Empfehlungen entstanden. All diese wurden zu ihren Kosten, ihrer Durchführungskomplexität und ihrer Wirksamkeit bewertet. Mit nur einem Blick können Sie so “Quick Wins”für die eigene Infrastruktur identifizieren oder geplante Security Maßnahmen bewerten. Und das komplett kostenlos.

Als besonderer Faktor wurde im Übrigen auch die Transparenz für Endbenutzer miteinbezogen. Diese wird leider oft vernachlässigt, ist aber entscheidend für den Erfolg eines jeden IT Security Programms. Werden innerhalb kurzer Zeit zu viele Maßnahmen umgesetzt, die negative Folgen auf den Arbeitsablauf der Mitarbeiter haben, entstehen Spannungen und Frust. Dies kann durch den richtigen “Mix” von vornherein vermieden werden.

Das Excel Dokument können Sie hier herunterladen:

Im Folgenden finden Sie noch zwei Beispiele, wie das Dokument effizient eingesetzt werden kann.

Erarbeiten eines Maßnahmenplans

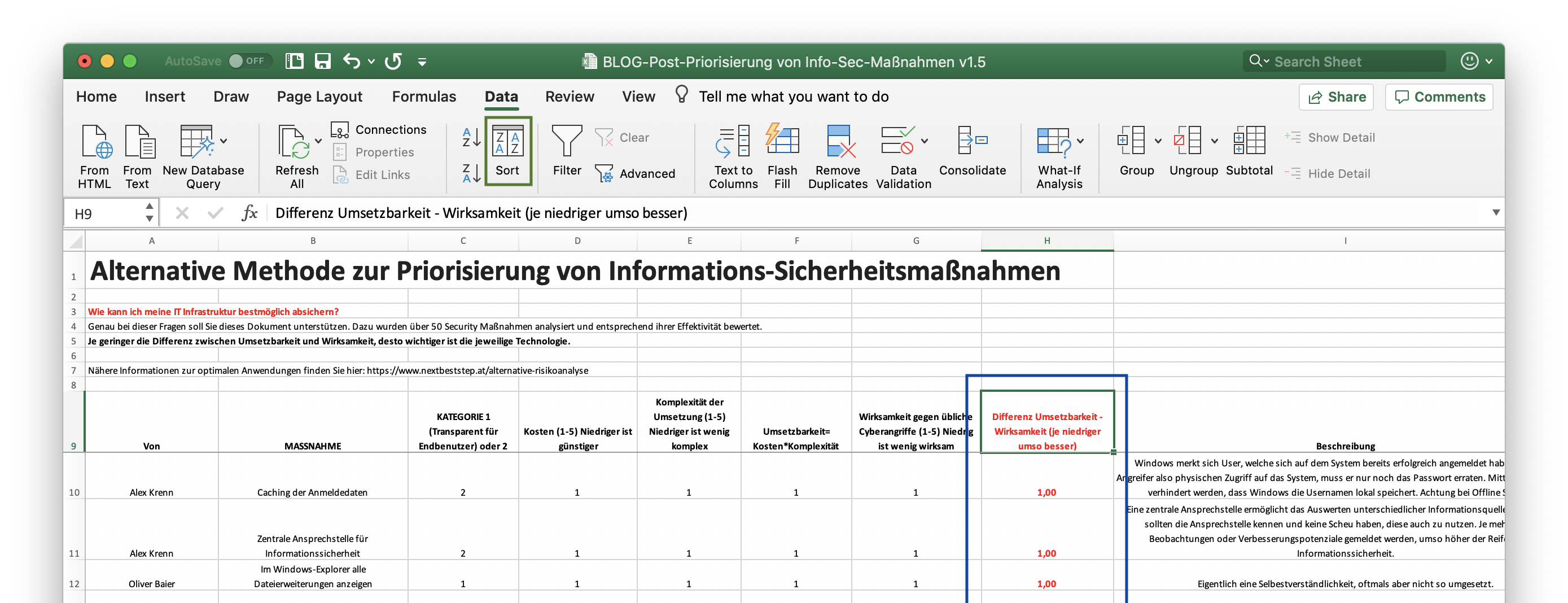

Um einen Maßnahmenplan zu erarbeiten eignet sich die Liste besonders gut. Dazu ist es nämlich nur notwendig, die Zeilen in aufsteigender Reihenfolge für die Spalte “Differenz Umsetzbarkeit – Wirksamkeit (je niedriger umso besser)” zu sortieren. Mit Excel ist das über die Sort Funktion im Ribbon Data einfach möglich.

Je weiter oben eine Maßnahme nun gelistet wird, umso besser ist einerseits der Kosten/Nutzen Faktor. Des Weiteren sind auch keine Einschränkungen für Endanwender zu erwarten.

Als eine der wichtigsten Maßnahmen wird nun beispielsweise die “Inventur der von extern erreichbaren Dienste” aufgeführt. Wie in der Spalte “Beschreibung” dokumentiert, sollten regelmäßig die über das Internet erreichbaren Dienste und Anwendungen überprüft werden. Erfahrungsgemäß können vor allem alte bzw. vergessene (Web)-Anwendungen missbraucht werden um Zugriff auf das interne Firmennetzwerk zu erhalten. Dementsprechend müssen diese einerseits erkannt und in weiterer Folge deaktiviert werden.

Es empfiehlt sich also das Excel Dokument mit den bereits in der eigenen Infrastruktur umgesetzten Maßnahmen abzugleichen und fehlende Empfehlungen zeitnah umzusetzen. Sie werden überrascht sein, wie viele davon kostengünstig implementiert werden können!

Priorisierung von Maßnahmen

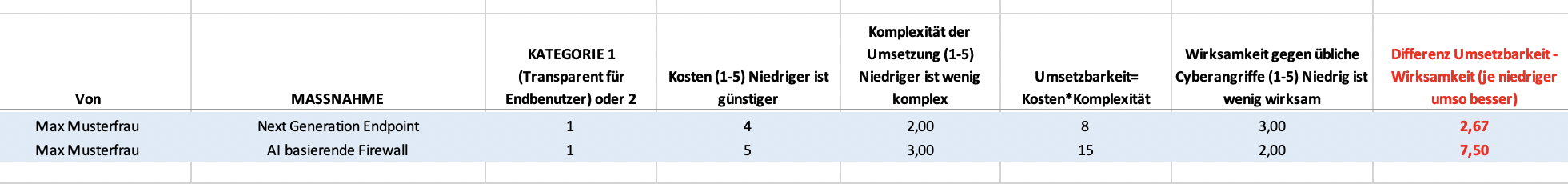

Das Dokument bzw. die hinterlegten Formeln, können natürlich auch für die Priorisierung von eigenen Maßnahmen verwendet werden. Dazu können Sie einfach selbst neue Zeile hinzufügen.

Wie der folgende Screenshot zeigt, kann so beispielsweise der Mehrwert für das Unternehmen durch die Anschaffung einer Next Generation Endpoint Lösung gegenüber einer AI basierenden Firewall verglichen werden. Dabei ist klar, dass in diesem Fall der Next Generation Endpoint gewählt werden sollte.

Wenn Sie das Dokument selbst erweitern, würden wir uns über Zusendung dieser Daten freuen. In regelmäßigen Abständen kann die Maßnahmensammlung so erweitert und wieder der Allgemeinheit bereitgestellt werden.

Natürlich unterstützen wir als Bee IT Security auch Sie gerne bei der Planung ihrer IT Security Strategie. Mehr dazu unter https://bee-itsecurity.at.